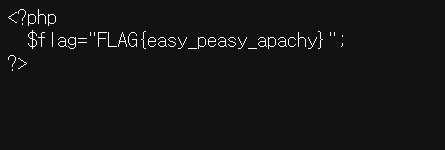

A191. 어느 고등학교 학생들을 대상으로 수학문제 A, B, C의 구매 여부에 대하여 조사한 결과가 다음과 같다. (가) A와 B를 모두 구매한 학생은 15명, B와 C를 모두 구매항 학생은 12명, C와 A를 모두 구매한 학생은 11명이다. (나) A와 B 중 적어도 하나를 구매한 학생은 55명, B와 C 중 적어도 하나를 구매한 학생은 54명, C와 A 중 적어도 하나를 구매한 학생은 51명이다. 수학 문제집 A를 구매한 학생의 수를 구하시오. (4.1점) 자이스토리 1등급 문제 치고 쉬운 문제였다. 일단 이 문제를 머리로 생각하며 풀긴 어려우니 벤다이어 그램을 통해 한눈에 보기 쉽게 나타내보았다. 이렇게 나타낸 상태에서 각 영역에 고유한 이름을 붙이고 보기의 (가) 조건을 이용해 수를 나타내보았다..